Bảo mật website là gì? Quy trình bảo mật website an toàn

Hiện nay hầu hết các doanh nghiệp đều sở hữu cho mình website riêng với giao diện đẹp mắt, thu hút tích hợp nhiều tính năng tiện ích để tăng trải nghiệm người dùng và thúc đẩy quyết định mua sản phẩm của khách hàng. Sự phát triển của website vừa là cơ hội cho doanh nghiệp nhưng cũng nảy sinh thêm vấn đề mà doanh nghiệp cần đặc biệt lưu tâm là bảo mật website. Theo một báo cáo thống kê năm 2019, cứ 45 phút lại có một website bị tấn công. Trang web bị xâm nhập không chỉ đánh mất thông tin người dùng mà còn gây ảnh hưởng trực tiếp đến doanh nghiệp. Hãy cùng Trí Lực tìm hiểu về vấn đề này và cách phòng tránh nó.

1. Bảo mật website là gì?

Bảo mật website là một chức năng, nhiệm vụ vô cùng thiết yếu đảm bảo tính an toàn cho website trong quá trình vận hành và sử dụng. Các nhà quản trị nên thường xuyên kiểm tra và xây dựng hệ thống bảo mật cấp cao để tránh khỏi bất cứ điều gì có thể xảy ra khi hacker tấn công. Để sở hữu một website vận hành tốt, trơn tru, hãy chắc rằng bạn đã và đang bảo mật website của mình theo một cách tốt nhất.

2. Lí do nên bảo mật trang web:

Sẽ chẳng có doanh nghiệp nào ngồi đợi trang web của mình bị tấn công rồi mới đi bảo mật. Dù nếu đó là website họ cho rằng không có quá nhiều dữ liệu quan trọng hay đang sử dụng công nghệ hàng đầu thì việc bị hacker “sờ gáy” vẫn là điều không thể tránh khỏi. Một website bị tấn công có thể đem đến những hậu quả như:

- Hoạt động kinh doanh bị gián đoạn, ngắt quãng.

- Đánh mất dữ liệu người dùng và lộ thông tin cá nhân.

- Thứ hạng các từ khóa trên Google cũng bị mất ảnh hưởng đến quá trình SEO.

- Uy tín hình ảnh thương hiệu cũng bị ảnh hưởng.

- Không thể sử dụng các loại hình quảng cáo trả phí như Facebook Ads, Google Ads,…

- Thông qua những thông tin của doanh nghiệp, hacker có thể nắm được chiến lược kinh doanh của công ty.

3. Quy trình bảo mật website hiệu quả và toàn diện:

3.1. Bảo mật tài khoản quản trị viên trang web:

※ Cài đặt mật khẩu quản trị viên:

Những mật khẩu quá đơn giản sẽ tạo điều kiện để các hacker có thể dễ dàng dò ra được mật khẩu của bạn. Bạn vẫn luôn hiểu rằng đặt mật khẩu phức tạp sẽ là tiền đề cho việc tăng cường bảo mật cho website nhưng không phải ai cũng thực sự làm điều đó. Nhất là với mật khẩu để truy cập vào phần quản trị website càng đòi hỏi những mật khẩu mạnh tránh tạo ra lỗ hổng.

Một mật khẩu mạnh cần có những tiêu chí cơ bản bao gồm những chữ, số, ký tự đặc biệt tích hợp với nhau. Bên cạnh đó, bạn không nên sử dụng chung mật khẩu với nhiều tài khoản khác nhau như email, tài khoản ngân hàng,… và nên được thay đổi định kỳ.

Mật khẩu phải luôn luôn được lưu trữ dưới dạng các giá trị mã hoá, ưu tiên sử dụng một thuật toán băm (hash function) một chiều như SHA, sử dụng hình thức này có nghĩa là bạn chỉ cần so sánh các giá trị được mã hóa khi bạn xác thực người dùng. Trong trường hợp có ai đó xâm nhập và đánh cắp mật khẩu của bạn, việc sử dụng mật khẩu đã băm có thể giúp hạn chế thiệt hại vì khó có thể giải mã được chúng.

※ Giới hạn số lần nhập mật khẩu:

Để phòng trường hợp đối phương dò mật khẩu, bạn nên cài thêm tính năng khóa đăng nhập khi ai đó đăng nhập sai quá 5 lần. Khi đó rất khó để hacker có thể dò được mật khẩu admin website của bạn.

※ Thay URL đăng nhập trang quản trị:

Thêm một cách để chống những hacker dò mật khẩu của bạn là đổi địa chỉ đăng nhập trong trang quản trị website. Ví dụ như URL mặc định của Wordpress là /wp-admin hay của Joomla sẽ là administrator/index.php. Hacker sẽ gặp nhiều khó khăn hơn khi bạn thay địa chỉ đăng nhập khác với địa chỉ được mặc định.

※ Cài tính năng đăng nhập 2 bước (2FA):

Bạn cũng có thể cài đặt mật khẩu hai lớp cho tất cả các công cụ làm việc online của mình, từ tài khoản email, tài khoản hosting, tài khoản quản trị website. Tâm lý chung của tin tặc là chọn những trang nào lơ đễnh, ít phòng bị thì nó sẽ tấn công trước, những trang nào có độ bảo mật cao, khó quá thì cho qua.

3.2. Phân phối quyền hạn quản trị tài khoản hợp lý:

Không phải website nào cũng chỉ cần vài người là có thể quản trị được. Có những trang web đòi hỏi số lượng người quản trị lên tới hàng trăm người cùng nhau tham gia xây dựng. Họ tham gia với những vai trò khác nhau từ content tới code. Điều này sẽ tạo ra nhiều vấn đề phát sinh. Việc doanh nghiệp cần làm là phân quyền một cách hợp lý để những người tham gia quản trị chỉ có khả năng chỉnh sửa thông tin đúng theo vai trò công việc của họ.

Các tài khoản khác nhau nên bị giới hạn quyền hạn, xử lý theo những mục đích khác nhau đảm bảo cho các thành viên không sử dụng toàn bộ quyền hạn của các website gây sự hỗn loạn giữa tính quản trị chung. Đối với nhân viên đã nghỉ việc, nên nhanh chóng xóa tài khoản của họ đi.

3.3. Chống mã độc và virus cho website:

※ Quét mã độc trong website:

Virus, trojan hay các phần mềm độc hại khác đều có thể là mối nguy hại đối với website. Vậy nên việc quét virus cần được sử dụng một thường xuyên và định kỳ. Doanh nghiệp nên quét ngay khi không thấy bất cứ dấu hiệu bất thường nào vì công việc này không giúp bạn ngăn chặn sự tấn công của virus mà còn phát hiện được những lỗ hổng website còn tồn tại.

※ Cẩn trọng với các mã độc ẩn trong theme và plugin miễn phí trên Wordpress:

Người dùng luôn có xu hướng chung là sử dụng các theme và plugin miễn phí trên Wordpress để tiết kiệm tối đa chi phí và có thể sử dụng nhiều loại khác nhau. Nắm bắt được tâm lý này, các hacker có thể chèn mã độc vào các sản phẩm đó. Nếu không chú ý thì chính chủ các website sẽ tải những mã độc này vào website của mình tạo cơ hội cho hacker tấn công website.

Lời khuyên trong tình huống này chính là không có gì là miễn phí vậy nên bạn phải thực sự thận trọng khi muốn tải gì đó về. Nếu có trình độ về lập trình,hãy kiểm tra code và plugin thật kỹ. Hoặc hãy trả phí cho những sản phẩm trên để được hỗ trợ kỹ thuật và bảo hành trọn đời.

3.4. Sử dụng HTTPS / chứng chỉ SSL (Secure Sockets Layer):

HTTPS là một giao thức với chức năng cung cấp bảo mật qua Internet. Người dùng được đảm bảo rằng họ đang giao tiếp với máy chủ mà họ mong muốn, không bị chặn hay thay đổi nội dung trong cả quá trình.

Xem thêm: Chứng chỉ số SSL là gì?

Nếu muốn truyền tải dữ liệu mang tính riêng tư như thẻ tín dụng, trang đăng nhập hay các URL được gửi đến,… thì chỉ nên sử dụng HTTPS. Ví dụ như mỗi biểu mẫu đăng nhập sẽ đặt một cookie, khi người dùng đăng nhập thì dữ liệu sẽ được gửi kèm theo các yêu cầu khác tới website. Sau đó, cookie này sẽ được sử dụng để xác thực các yêu cầu trên. Hacker có thể lợi dụng giả làm người dùng và chiếm quyền trong phiên đăng nhập. Để phòng tránh những trường hợp này, bạn nên sử dụng HTTPS cho toàn bộ trang web của mình.

Ở hiện tại đã có rất nhiều công cụ công cộng trên nền tảng và framework chung để thiết lập tự động website khi kích hoạt HTTPS.

Thêm một điểm cần lưu ý là Google sẽ tăng thứ hạng tìm kiếm cho các doanh nghiệp sử dụng HTTPS - đây là lợi thế cho SEO. Những HTTPS không an toàn đang dần được thay thế và nâng cấp lên.

Bạn cũng có thể xem xét đến việc thiết lập HTTPS Strict Transport Security (HSTS) - header đơn giản với chức năng phản hồi cho máy chủ tránh những HTTPS không an toàn hoạt động trên toàn bộ domain.

3.5. Bảo mật website khỏi sự tấn công DDOS:

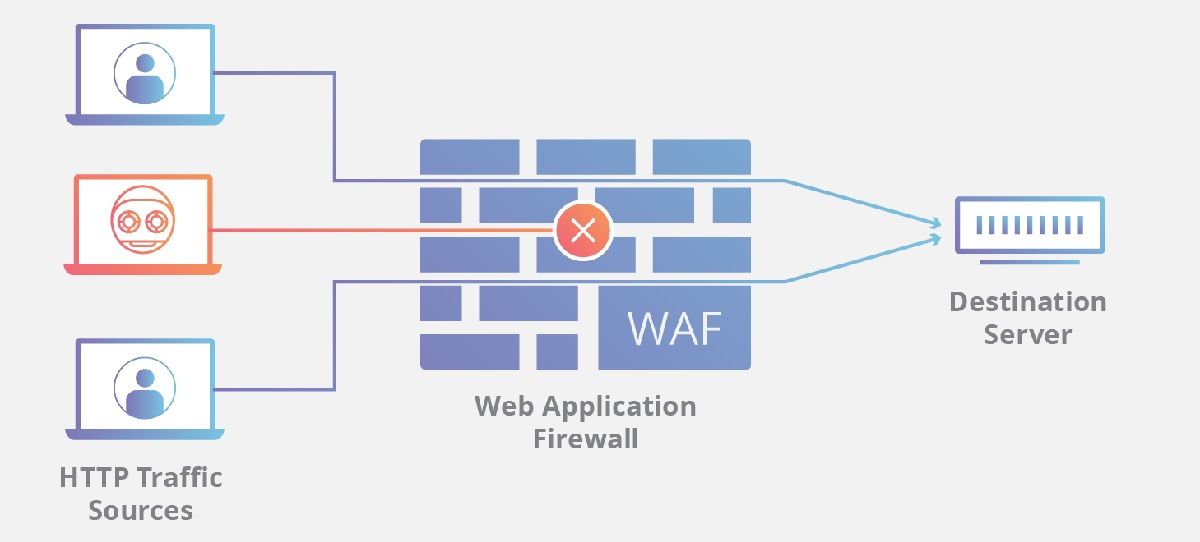

※ Sử dụng tường lửa ứng dụng Web:

WAF - Web Application Firewall là giải pháp hữu hiệu giúp website tránh khỏi những hình thức tấn công phổ biến như XSS, SQL injection, Buffer Overflow, hay DDOS giảm thiểu những lỗ hổng bảo mật. Tường lửa website được thiết kế dưới dạng phần cứng cài đặt trên máy chủ cung cấp các mô hình theo dõi thông tin được truyền dưới giao thức HTTP/HTTPS.

Nhiệm vụ của WAF là tự động hóa tiêu diệt virus, phân tích và cảnh báo cho nhà quản trị web về những lỗ hổng có nguy cơ bị xâm nhập, các mã độc và các hình thức tấn công khác. Nhờ đó mà những trung tâm dữ liệu, các kết nối đến đám mây và hệ thống chống thất thoát dữ liệu được bảo vệ toàn diện, đảm bảo các thông tin nhạy cảm không bị rò rỉ ra ngoài. Đây được coi là phương pháp hiệu quả bảo vệ website khỏi các cuộc tấn công từ chối dịch vụ.

※ Bổ sung băng thông dự phòng:

Băng thông được sử dụng cho website nên rộng hơn so với mức bạn cần để có thể đáp ứng kịp thời các đột biến bất ngờ trong lưu lượng truy cập. Điều này đến từ chiến dịch quảng cáo, khuyến mãi mà công ty đang sử dụng hoặc công ty bất ngờ được PR trên các phương tiện thông tin đại chúng.

Việc sử dụng những băng thông rộng hơn 100% hay thậm chí 500% so với nhu cầu thực tế không đồng nghĩa với việc ngăn chặn được mọi cuộc tấn công từ DDOS. Nhưng nó sẽ dành thêm thời gian để hành động trước khi máy chủ bị quá tải.

※ Kiểm tra downtime cho website:

Sự tấn công của DDOS sẽ gây gián đoạn hoạt động kinh doanh của doanh nghiệp.Vậy nên doanh nghiệp cần phần mềm giám sát downtime website hiệu quả.

Downtime là khoảng thời gian website không khả dụng với người truy cập. Downtime xảy ra có thể xuất phát từ nhiều nguyên nhân khác nhau như sự tấn công từ chối dịch vụ (DDOS), trang web bị quá tải, dịch vụ Hosting bạn đang sử dụng xảy ra vấn đề. Một website tốt sẽ cần tối đa uptime và giảm thiểu downtime.

Phần mềm phổ biến được sử dụng miễn phí bạn nên sử dụng là Uptime Robot. Tuy nhiên tài khoản này chỉ có thể cảnh báo 5’/lần nếu bạn dùng miễn. Nếu muốn nâng cấp và mức độ cao hơn thì bạn cần bỏ ra một khoản chi phí.

※ Ngăn chặn SQL injection:

SQL injection là hình thức tấn công website khá phổ biến dựa trên các thao tác form website, đơn giản là vì các nội dung này thường không được mã hoá chính xác và hacker tận dụng các lỗ hổng này để khai thác, phá hoại rất dễ dàng.

SQL (Structured Query Language) là ngôn ngữ của hầu hết các cơ sở dữ liệu cho phép lưu trữ, thao tác và truy xuất dữ liệu. Cơ sở dữ liệu sử dụng SQL có: MS SQL Server, MySQL, Oracle, Access,… nên nguy cơ tấn công SQL injection thường cao. Đối với vấn đề này thì các phần mềm chống virus cũng không hiệu quả.

Giải pháp:

- Giám sát và sửa kịp thời các lỗi SSL, lỗi máy chủ, ứng dụng, dịch vụ,...

- Sử dụng hiệu quả source code.

※ Phòng tránh sự tấn công của XSS:

Cách tấn công của XSS (Cross Site Scripting) hay JavaScript độc hại là chạy dữ liệu độc hại trong trình duyệt của người dùng. Sau đó, sự tấn công này còn có thể làm thay đổi nội dung website, sau đó đánh cắp thông tin rồi gửi tới địa chỉ của kẻ xấu.

Đây là một trong những thách thức hàng đầu cho an ninh mạng hiện nay, nhất là khi các website được xây dựng chủ yếu từ nội dung người dùng mang lại. Vì thế để bảo vệ website, khi tạo các HTML, chỉ nên sử dụng các hàm rõ ràng để thay đổi tìm kiếm, không nên sử dụng các hàng frameworks tự động.

Bạn cũng có thể sử dụng công cụ Content Security Policy trong XSS Defender, nó giúp giới hạn cách thức Javascript thực hiện.

3.6. Bảo mật cơ sở dữ liệu và thông tin khách hàng:

※ Hạn chế cho phép upload files:

Việc cho phép người dùng tải files lên website dù là thay đổi ảnh đại diện cũng có thể mang lại những rủi ro lớn cho doanh nghiệp. Bất kỳ file nào được up lên dù nhìn thì có vẻ hoàn toàn vô hại nhưng lại tiềm tàng những dòng lệnh tiêm nhiễm vào máy chủ. Vì vậy, hãy tắt tính năng upload files nếu đó không phải là điều thực sự cần thiết.

Nếu upload files là điều kiện bắt buộc, bạn nên cẩn trọng với tất cả mọi thứ. Việc dựa vào phần mở rộng file để xác minh đó là file hình ảnh sẽ không an toàn vì chúng hoàn toàn có thể giả mạo một cách dễ dàng. Ngay cả việc mở file và đọc tiêu đề hay sử dụng sử dụng các chức năng kiểm tra hình ảnh cũng nên cảnh giác. Hầu hết các định dạng hình ảnh cho phép lưu trữ một phần bình luận có thể chứa code PHP được thực thi bởi máy chủ.

※ Xác thực từ cả 2 phía:

Việc xác thực luôn được thực hiện trên cả trình duyệt và máy chủ. Trình duyệt có thể gặp phải những lỗi cơ bản như các trường bắt buộc điền bị để trống hay nhập văn bản tại các trường chỉ cho điền số. Tuy nhiên, những vấn đề này vẫn có thể bỏ qua và tập trung đảm bảo việc kiểm tra các xác thực sâu tại máy chủ. Nếu không chú ý đến có thể dẫn đến mã hoặc dòng lệnh độc hại được chèn vào cơ sở dữ liệu hoặc gây ra những kết quả mong muốn tại website.

※ Thận trọng với các thông báo lỗi:

Hãy chú ý với lượng thông tin bạn cung cấp cho các thông báo lỗi. Chỉ nên cung cấp các lỗi tối thiểu tới người dùng tránh trường hợp các thông tin trên máy chủ bị rò rỉ (khóa API hay mật khẩu cơ sở dữ liệu). Những thông tin đầy đủ, chi tiết, ngoại lệ khi cung cấp có thể làm cho các cuộc tấn công phức tạp như SQL injection được thực hiện một cách dễ dàng hơn nhiều. Bạn nên giữ các lỗi chi tiết trong máy chủ và chỉ cung cấp những thông tin mà người dùng cần.

Lời kết:

Hy vọng với những thông tin Trí Lực cung cấp ở trên sẽ giúp các bạn hiểu thêm được nhiều thông tin có ích và có thể tự khắc phục được những vấn đề còn thiếu sót trong webiste của mình.